Page 51 - BP_201803

P. 51

大的带宽和吞吐量,因此将两台核心交换机都划分了两个

VLAN,使其数据服务器组和外网应用服务器组两个网络同

时架设在核心交换机上,并且在路由上完全隔离互不干扰。

而真正实现路由功能的是链路层防火墙,该防火墙将

融媒体系统接入台内办公网系统,使得办公网用户能直接访

问,并且能够透过办公网与互联网连接,在保证安全的情况

下使得互联网用户也能访问到多媒体信息系统提供的服务。

同时防火墙还将融媒体系统内的两个区域(数据服务器组和

外网应用服务器组)隔离并联通。利用合理的规则使得三个

区域协同工作。如图1所示:

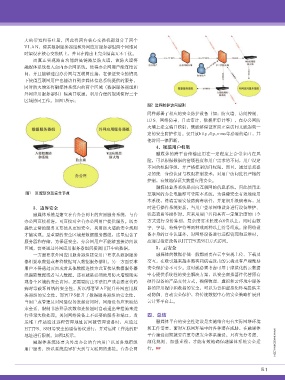

图2 边界防护访问规则

同样部署了相应的安全防护设备(如:防火墙、访问控制、

IDS、网络防毒、日志审计、数据库审计等),在办公网防

火墙上建立端口映射,既能够保证页面正常访问又能起到一

定的安全防护作用。仅开放http,ftp,mms等必要的端口,其

他访问一律阻断。

4.规范用户权限

融媒体的跨平台传输应用在一定程度上会带来内在风

险,可以根据数据的密级程度和用户需求的不同,用户设定

不同的权限等级,并严格控制访问权限。而且,通过单点登

录的统一身份认证与权限控制技术,对用户访问进行严格的

控制,有效地保证大数据应用安全。

融媒体业务系统是面向互联网的信息系统,因此使用连

图1 区域划分及安全节点 互联网的办公电脑即可登陆本系统,为保障安全有效地使用

本系统,终端需要安装防病毒软件,并定期升级病毒库,及

3.边界安全 时进行操作系统更新。当用户登录网络设备进行设备维护、

融媒体系统是建立在台办公网上的应用服务系统,与台 状态查看等操作时,应采用用户名和具有一定复杂度的口令

办公网直接相连,可直接对全台办公网用户提供服务。既要 方式进行身份鉴别,复杂度要求长度在8位以上,同时由数

提供正常的服务又要使其更加安全,利用防火墙的安全规则 字、字母、特殊字符等两种或两种以上符号组成。除网络设

才能实现。最重要的安全区域是数据服务器组,这里包含了 备本身的口令认证外,对网络设备进行远程管理和运维时,

服务器和存储,为保证安全,办公网用户不能够直接访问该 应通过指定设备以HTTPS或SSH方式访问。

区域,需要通过外网应用服务器组间接调用其中的数据。 5.云安全

一方面要求外网应用服务器组接受用户要求从数据服务 融媒体的数据存储一般都需要在云中实现上传、下载及

器组提取数据或者将数据写入数据服务器组。另一方面要求 交互,在吸引越来越多黑客和病毒攻击的云端及客户端做好

用户不得通过页面或者其他数据连接方式直接从数据服务器 安全保护必不可少。这时就必须考虑可基于虚拟化的云数据

组提取数据或者写入数据。还有就是必须使用防火墙规则实 中心提供系统性的安全解决方案,以安全虚拟器件代替原有

现各个区域的安全访问,还需要防止不法用户或者恶意代码 硬件设备的产品交付方式,确保物理、虚拟和云环境中服务

病毒等破坏网络的安全性,所以部署WA F提升外网应用服 器的应用程序和数据的安全,可以为云和虚拟化环境提供主

务器组的安全性,部署IPS提升了数据服务器组的安全性。 动防御、自动安全保护,将传统数据中心的安全策略扩展到

当用户或管理员对网络设备发起访问时,网络设备应采取结 云计算平台上。

束会话、限制非法登录次数和连接超时自动退出等措施来进

行登录失败处理。关闭网络设备上不必要的服务和端口,当 四、总结

运维工作站通过远程管理地址访问被管理设备时,应通过 融媒体平台的安全性建设是实施结合电台实际网络环境

HTTPS、SSH等安全的通信协议进行,并对运维工作站的IP 和工作需要,面对互联网环境中的各种潜在威胁,在融媒体

地址进行限制。如图2所示。 平台建设初期就要着重考虑安全体系建设。只有充分考虑、

融媒体系统还要为外出办公的台内用户以及各地市级 细化规则、加强重视,才能有效地确保融媒体系统安全运 WWW.IMASCHINA.COM

用户服务,所以系统边界扩大到与互联网的连接。台办公网 行。B&P

51