Page 41 - BP-201711

P. 41

访问,通过VPN(虚拟专用网络)在租户自身网络到VDC

网络间建立数据传输安全通道。租户以V P C为粒度租用资

源,一个或多个VPC组成一个租户的VDC,VDC是管理该

租户可用CPU、内存、存储和网络等资源的逻辑抽象。一个

VDC可包含多个VPC,一个VPC对应一个VRF(虚拟转发

域),不同VPC之间默认隔离。由网关或服务节点实现不同

租户流量隔离和IP地址重叠。

(1)VPC间隔离:通过路由器的逻辑划分,实现不同

VPC间流量在网关和服务节点内隔离;(2)VPC内二层隔

离:通过Underlay(承载层物理网络)报文中的VXLAN

(可扩展虚拟局域网络)标识,实现不同Subnet间二层流

量隔离;(3)利用vSwitch软件的状态防火墙提供同一租

图1 云平台数据中心安全访问控制路径示意图

户内VM间4层安全防护;(4)利用vFW实现同一租户不同

Subnet间4-7层安全防护;(5)利用vFW实现租户内网与

外网4-7层安全防护。

4.云安全防护模型

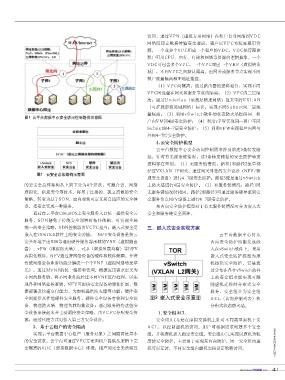

云平台数据中心安全访问控制需求涉及前述3条转发路

径,针对有无服务链情况,这3条转发路径的安全防护转发

逻辑存在差别:(1)无服务链情况:路径1和路径2流量都

经过VXLAN IP网关,通过网关外挂的安全设备(NFV/物

图2 云安全总体架构示意图

理安全设备)进行4-7层安全防护;路径3流量通过vSwtich

的云安全总体架构从上到下分为4个层次,可融合云、网络 上防火墙进行4层安全防护。(2)有服务链情况:路径1同

虚拟化、信息安全等技术,将基于连接的、孤立离散的安全 无服务链情况时相同,路径2和路径3可通过服务链导流到安

策略,转变为基于SDN、面向对象可定义和自适应的安全体 全服务节点NFV设备上进行4-7层安全防护。

系,把安全变成一种服务。 东西向安全防护模型对于有无服务链情况可分为嵌入式

通过在云平台CloudOS上安全服务入口统一提供安全云 安全和服务链安全两种。

服务,S D N避免了传统安全部署时拓扑依赖,可实现全局

统一的安全策略,SDN控制器由VCFC担当;嵌入式安全是 三.嵌入式安全实现方案

嵌入在vSwitch软件上的安全功能; NFV安全设备是指云 云平台数据中心将东

安全环境下由X86等通用硬件服务器承载的VSR(虚拟路由 西向安全防护功能集成嵌

器)、vFW(虚拟防火墙)、vLB(虚拟负载均衡)等NFV 入在vSwitch软件上,采用

虚拟化软件,NFV通过将网络设备的硬件和软件解耦,并将 嵌入式安全防护模型为虚

传统网络设备业务功能分解成一个个VNF(虚拟网络转发单 机提供安全防护,它是通

元),通过对VNF的统一编排和管理,根据应用需求定义为 过分布在各个vSwitch软件

不同的服务链,将不同业务流经过不同VNF进行处理,以实 上的安全组功能实现可跟

现各种网络业务逻辑,NFV可提供安全设备的弹性扩展、敏 随虚机迁移的分布式安全

捷部署及快速交付能力,为虚机提供防火墙等功能;硬件安 服务,安全组分为安全组

全则提供高性能硬件安全服务,硬件安全设备有物理安全设 图3 嵌入式安全示意图 ACL(访问控制列表)和

备、物理防火墙、物理负载均衡设备;通过服务链将这些安 分布式状态防火墙。

全设备串接起来并主动调控安全策略,由VCFC分配安全资 1.安全组ACL

源;通过代理方式可接入第三方安全设备。 安全组A C L是在虚拟交换机上针对不同类型虚机下发

3.基于云租户的安全隔离 A C L,以控制虚机的访问。用户可根据需求创建多个安全

实现云平台数据中心租户(服务对象)之间隔离是基本 组,并将虚机加入指定安全组。安全组ACL实现以虚机为粒

的安全需求,云平台可通过VPC方案向租户提供从逻辑上完 度的安全防护,主要用于实现东西向防护。同一安全组内虚 WWW.IMASCHINA.COM

全隔离的VDC(虚拟数据中心)环境,租户间完全无法相互 机可以互访,不同安全组内虚机需按设定策略访问。

41

NOVEMBER 2017.11 B&P